DDR5 är för närvarande den snabbaste RAM-standarden för vanliga datorer och den har funnits tillgänglig i cirka 5 år. Även om RAM-sårbarheter kan påtvingas alla typer av standarder ser det ut som om DDR5 kan vara mer benäget för skadliga attacker än vad man tidigare trott. Forskare vid ETH Zürich-universitetet i Schweiz samarbetade med Googles säkerhetsexperter och lyckades skapa en DDR5 Rowhammer-attackvariant kallad Phoenix, som kan dra nytta av de högre läs- och skrivhastigheterna för att komma åt rader med minnesceller och vända värdet på närliggande bitar från 1 till 0 och vice versa. Attacken utfördes endast på DDR5-moduler med SK Hynix chip. Förmodligen kan detta påverka alla DDR5-chipmärken.

SK Hynix implementerade en standard Rowhammer-försvarsmekanism som kallas Target Row Refresh (TRR) som förhindrar bitvändning genom extra uppdateringskommandon när ovanligt frekvent åtkomst till vissa rader upptäcks. Forskarna från Computer Security Group från ETH Zürich lyckades tillsammans med Googles säkerhetsexperter baklängeskonstruera denna säkerhetsåtgärd. Det blev därmed uppenbart att vissa uppdateringsintervall inte var skyddade, så forskarna kom på ett sätt att spåra och synkronisera med de många TRR-uppdateringarna och till och med självkorrigera när en missad uppdatering upptäcks.

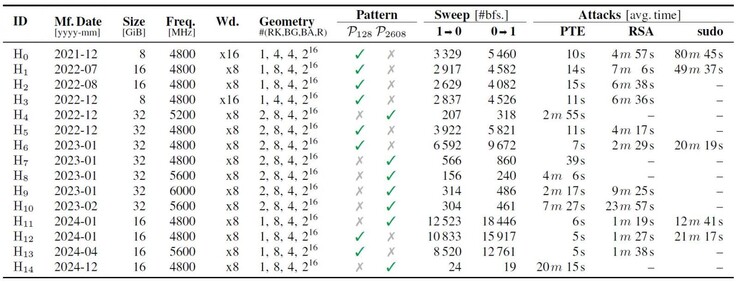

Som sådan bestämde forskarna att endast 128 (mer effektiva) och 2608 uppdateringsintervall skulle göra det möjligt för den nya Phoenix-attacken att fungera. Genom att tillämpa denna metod komprometterades ett skal med root-privilegier på mindre än 2 minuter. Under de omfattande praktiska exploateringsscenarier som forskarna genomförde visade det sig att alla SK Hynix-produkter var sårbara för PTE (page-table entry), medan 73% av DIMM-modulerna var sårbara för SSH-autentiseringsbrott med RSA-2048-nyckel och endast 33% av modulerna påverkades av sudo binär ändring för åtkomst på rotnivå.

Phoenix-utnyttjandet fick en hög allvarlighetsgrad och påverkar alla RAM-moduler med SK Hynix-chips som producerades mellan januari 2021 och december 2024. Det är fortfarande oklart vilka andra märken med tillhörande produktionstider som påverkas. Det finns en lösning för Phoenix-attacken som innebär aktivering av tREFI-specifikationen (trippel DRAM-uppdateringsintervall) på berörda RAM-moduler, men detta rekommenderas inte riktigt eftersom det kan ge fler datakorruptionsfel som resulterar i BSODs och allmän systeminstabilitet.

Källa(n)

Topp 10...

» Topp 10: Bästa bärbara allround/multimediadatorerna

» Topp 10: Bästa bärbara speldatorerna

» Topp 10: Bärbara budget/kontorsdatorer

» Topp 10: Bästa bärbara kontors/premiumdatorerna

» Topp 10: Bärbara arbetsstationer

» Topp 10: De bästa små/kompakta bärbara datorerna

» Topp 10: Bästa ultrabooks

» Topp 10: Bästa hybriddatorerna

» Topp 10: Bästa surfplattorna

» Topp 10: Marknadens bästa smartphones