GitLab uppmanar användare att uppdatera efter att ha patchat högriskbrister som påverkar repositorier och tjänster

GitLab har släppt nya patchuppdateringar som hanterar flera högsäkerhets säkerhet sårbarheter som påverkar dess plattformar Community Edition (CE) och Enterprise Edition (EE). Uppdateringarna kommer som version 18.8.4, 18.7.4 och 18.6.6, och företaget rekommenderar starkt att alla självhanterade installationer uppgraderas omedelbart. GitLab kör redan den patchade builds, medan GitLab Dedicated-kunder inte behöver vidta några åtgärder.

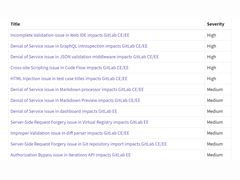

Bland de mest kritiska problemen som lösts är CVE-2025-7659, en höggradig brist (CVSS 8.0) som involverar ofullständig validering i GitLabs Web IDE. Enligt GitLab kunde sårbarheten ha gjort det möjligt för oautentiserade angripare att stjäla åtkomsttokens och potentiellt få tillgång till privata repositories. Flera sårbarheter för överbelastningsskador har också åtgärdats, inklusive CVE-2025-8099, som kan göra det möjligt för angripare att krascha servrar genom upprepade GraphQL-frågor, och CVE-2026-0958, som kan tömma systemresurser genom att kringgå JSON-validering middleware.

Patchen åtgärdar också cross-site scripting och injektionsbaserade sårbarheter som CVE-2025-14560 och CVE-2026-0595. Dessa brister kan göra det möjligt för angripare att injicera skadliga skript eller manipulera innehåll under vissa förhållanden. Ytterligare sårbarheter med medelhög allvarlighetsgrad som påverkar Markdown-bearbetning, instrumentpaneler och SSRF-risker (server-side request forgery) har också åtgärdats, tillsammans med flera auktoriserings- och valideringsbrister med lägre allvarlighetsgrad.

GitLab uppger att de berörda versionerna inkluderar alla builds från flera release-grenar före de nyligen släppta korrigeringarna. Företaget noterar att säkerhet sårbarhetsdetaljer vanligtvis offentliggörs 30 dagar efter att en fix har släppts. Organisationen betonar att uppgradering till den senaste versionen som stöds anses vara avgörande för att upprätthålla säkra implementeringar.

Patchreleasen innehåller också databasmigreringar som tillfälligt kan påverka tillgängligheten. Installationer med en enda nod installationer förväntas uppleva nedtid under uppgraderingar, medan installationer med flera noder kan slutföra uppdateringen utan nedtid när de följer rekommenderade uppgraderingsprocedurer.

GitLab följer ett regelbundet patch-schema två gånger i månaden men kan utfärda ytterligare uppdateringar när kritiska sårbarheter upptäcks. Företaget råder administratörer att granska release notes, testa uppgraderingar i staging-miljöer och distribuera de senaste patcherna så snart som möjligt för att minska potentiella exploateringsrisker.

Källa(n)

Topp 10...

» Topp 10: Bästa bärbara allround/multimediadatorerna

» Topp 10: Bästa bärbara speldatorerna

» Topp 10: Bärbara budget/kontorsdatorer

» Topp 10: Bästa bärbara kontors/premiumdatorerna

» Topp 10: Bärbara arbetsstationer

» Topp 10: De bästa små/kompakta bärbara datorerna

» Topp 10: Bästa ultrabooks

» Topp 10: Bästa hybriddatorerna

» Topp 10: Bästa surfplattorna

» Topp 10: Marknadens bästa smartphones